Addons/Zusatzmodule: Unterschied zwischen den Versionen

Admin (Diskussion | Beiträge) |

Admin (Diskussion | Beiträge) |

||

| (33 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 6: | Zeile 6: | ||

# zypper install cranix-cloud | # zypper install cranix-cloud | ||

| − | Nun ist der '''CRANIX-Cloud-Server''' einsatzbereit und kann | + | Nun ist der '''CRANIX-Cloud-Server''' einsatzbereit und jeder kann über die URL <code>https://[cranix.dns.name]/user</code> mit einem WebDAV-Client auf den CRANIX-Fileserver zugreifen. Um die Sicherheit bzw. Vertrauenswürdigkeit des Servers zu erhöhen empfehlen wir ein offizielles Zertifikat für den CRANIX-Webserver zu installieren. Wollen Sie über den Windows-Filebrowser zugreifen, müssen Sie ein offizielles Zertifikat verwenden, da dieser keine selbst signierte Zertifikate akzeptiert. Sinnvoll ist es für diesen Zweck einen separaten DNS-Namen zB. <code>cloud.[DNS-Domainname]</code> zu verwenden und einen eigenen '''VirtualHost''' im Webserver definieren. Im Folgenden finden Sie eine Beispielkonfiguration: |

/etc/apache2/vhosts.d/cloud_include.conf | /etc/apache2/vhosts.d/cloud_include.conf | ||

<VirtualHost *:443> | <VirtualHost *:443> | ||

| Zeile 25: | Zeile 25: | ||

==Zugriff auf den CRANIX-Cloud-Server== | ==Zugriff auf den CRANIX-Cloud-Server== | ||

| − | Wie schon erwähnt, kann man auf den CRANIX-Cloud-Server mit | + | Wie schon erwähnt, kann man auf den CRANIX-Cloud-Server mit jedem beliebigen WebDAV-Client zugreifen. Hier sehen Sie, wie sie von uns getestete Clients einrichten können: |

* '''WebDAV Nav''' für IOS. | * '''WebDAV Nav''' für IOS. | ||

| − | ** ''Name'' Einen Namen der Verbindung geben. ( | + | ** ''Name'' Einen Namen der Verbindung geben. (zB. CRANIX) |

** ''Server-Adresse'' Hier tragen Sie die URL zu Ihrem CRANIX-Cloud-Server ein: https://[dns-name]/user | ** ''Server-Adresse'' Hier tragen Sie die URL zu Ihrem CRANIX-Cloud-Server ein: https://[dns-name]/user | ||

* '''Windows Dateibrowser'''. Funktioniert nur mit offiziellem Zertifikat. | * '''Windows Dateibrowser'''. Funktioniert nur mit offiziellem Zertifikat. | ||

| Zeile 79: | Zeile 79: | ||

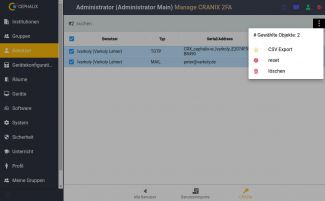

Nach der Konfiguration durch uns müssen Sie festlegen, welche Benutzer einen VPN-Zugang bekommen. Da Rechte im CRANIX über Gruppenzugehörigkeiten vergeben werden, müssen Sie nichts weiter tun, als die gewünschten Benutzer in die Gruppe ''VPNUSERS'' aufzunehmen. Navigieren Sie hierfür in den Menüpunkt ''Gruppen'' und suchen sich die ''VPNUSERS'' und fügen Sie die Benutzer zur Gruppe zu, die VPN-Zugriff zum Server haben dürfen. | Nach der Konfiguration durch uns müssen Sie festlegen, welche Benutzer einen VPN-Zugang bekommen. Da Rechte im CRANIX über Gruppenzugehörigkeiten vergeben werden, müssen Sie nichts weiter tun, als die gewünschten Benutzer in die Gruppe ''VPNUSERS'' aufzunehmen. Navigieren Sie hierfür in den Menüpunkt ''Gruppen'' und suchen sich die ''VPNUSERS'' und fügen Sie die Benutzer zur Gruppe zu, die VPN-Zugriff zum Server haben dürfen. | ||

| − | Wird ein Benutzer aus der | + | Wird ein Benutzer aus der Gruppe ''VPNUSERS'' entfernt, kann er keine Verbindung mehr zum Cranix herstellen. |

== VPN-Client herunterladen == | == VPN-Client herunterladen == | ||

| Zeile 95: | Zeile 95: | ||

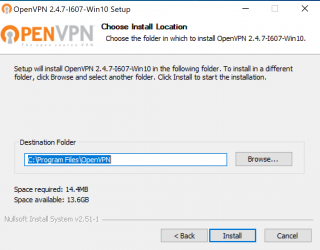

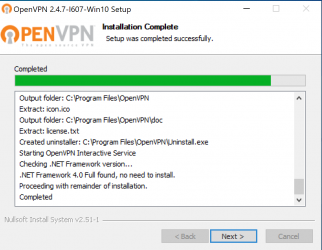

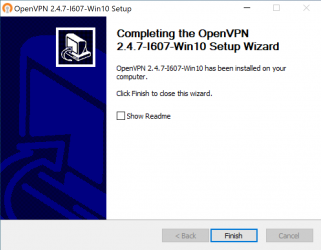

=== Windows === | === Windows === | ||

| − | Installieren Sie zuerst den OpenVPN-client "openvpn-install- | + | Installieren Sie zuerst den OpenVPN-client "openvpn-install-Win.msi". |

| − | <gallery heights=250px widths=325px caption="OpenVPN Client Installation"> | + | <gallery heights=250px widths=325px caption="OpenVPN Windows Client Installation"> |

Image:VPNUSERS_OpenVPN_1.png|Schritt 1 | Image:VPNUSERS_OpenVPN_1.png|Schritt 1 | ||

Image:VPNUSERS_OpenVPN_2.png|Schritt 2 | Image:VPNUSERS_OpenVPN_2.png|Schritt 2 | ||

| Zeile 106: | Zeile 106: | ||

</gallery> | </gallery> | ||

| − | <gallery heights=250px widths=325px caption="OpenVPN | + | Im Anschluss laden Sie die Konfiguration: "<Schulndomain>-<Benutzer>.ovpn" herunter. Die Datei wird als OpenVPN-Client-Profil erkannt und wird durch Mausklick importiert. Ist das nicht der Fall starten Sie OpenVPN und importieren Sie die heruntergeladene Konfiguration. |

| − | Image: | + | |

| − | Image: | + | === Mac OSX === |

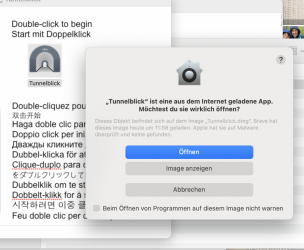

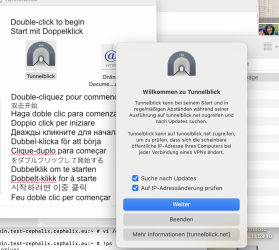

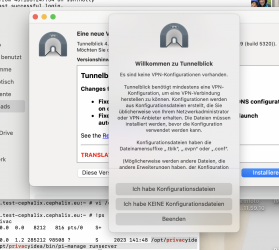

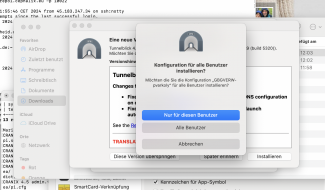

| − | Image: | + | Wählen Sie auf der Adminoberfläche unter ''Profile -> VPN'' als Betriebsystem '''Mac''' aus und llicken Sie auf '''DOWNLOAD INSTALLER'''. Nun wird der Installer '''Tunnelblick.dmg''' ins Downloadordner heruntergeladen. Öffnen Sie es und starten Sie die Installation mit einem Doppelklick auf die Installationsdatei. Wählen Sie die Standardeinstellungen. Da Sie ein Programm auf Ihrem Rechner installieren, werden Sie nach einem lokalen Benutzer mit Administrationsrechten (inklusive Passwort) gefragt. Siehe Bildgalerie unten: |

| − | Image: | + | |

| + | <gallery heights=250px widths=325px caption="OpenVPN Mac Client Installation"> | ||

| + | Image:tunnelblick-010.png|Schritt 1 | ||

| + | Image:tunnelblick-020.png|Schritt 2 | ||

| + | Image:tunnelblick-030.png|Schritt 3 | ||

| + | Image:tunnelblick-040.png|Schritt 4 | ||

| + | Image:tunnelblick-050.png|Schritt 5 | ||

| + | Image:tunnelblick-060.png|Schritt 6 | ||

| + | Image:tunnelblick-070.png|Schritt 7 | ||

</gallery> | </gallery> | ||

| Zeile 124: | Zeile 132: | ||

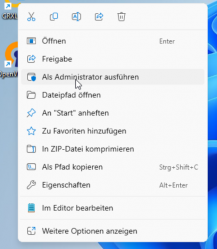

Sie müssen den Client "Als Administrator ausführen", da sonst die Namensauflösung im VPN-Netzwerk nicht korrekt funktionieren kann. | Sie müssen den Client "Als Administrator ausführen", da sonst die Namensauflösung im VPN-Netzwerk nicht korrekt funktionieren kann. | ||

| − | Sobald der Client läuft erscheint im Systray das Programm-Icon des OpenVPN. Durch einen Rechtsklick öffnen Sie das Programmmenü und können über "Verbinden" die VPN-Verbindung | + | Sobald der Client läuft erscheint im Systray das Programm-Icon des OpenVPN. Durch einen Rechtsklick öffnen Sie das Programmmenü und können über "Verbinden" die VPN-Verbindung zu Ihrem CRANIX-Server aufbauen. |

Sobald Sie auf "Verbinden" geklickt haben, wird die Verbindung aufgebaut, und es öffnet sich eine Fenster, in dem Sie nach Ihrem Benutzernamen und Passwort gefragt werden. Verwenden Sie hierfür Ihren Benutzernamen und Passwort aus der Schule. | Sobald Sie auf "Verbinden" geklickt haben, wird die Verbindung aufgebaut, und es öffnet sich eine Fenster, in dem Sie nach Ihrem Benutzernamen und Passwort gefragt werden. Verwenden Sie hierfür Ihren Benutzernamen und Passwort aus der Schule. | ||

| Zeile 133: | Zeile 141: | ||

Image:VPNUSERS_run_asAdmin.png|Als administrator | Image:VPNUSERS_run_asAdmin.png|Als administrator | ||

Image:VPNUSERS_systray.png|OpenVPN | Image:VPNUSERS_systray.png|OpenVPN | ||

| + | Image:VPNUSERS_no_config_found.png|Keine Konfiguration (optional) | ||

| + | Image:VPNUSERS_import_config.png|Konfiguration importieren (optional) | ||

Image:VPNUSERS_connect.png|Verbinden | Image:VPNUSERS_connect.png|Verbinden | ||

Image:VPNUSERS_authVPN.png|Anmelden | Image:VPNUSERS_authVPN.png|Anmelden | ||

| Zeile 139: | Zeile 149: | ||

Image:VPNUSERS_loginAdmin.png|Anmeldung Datenzugriff | Image:VPNUSERS_loginAdmin.png|Anmeldung Datenzugriff | ||

</gallery> | </gallery> | ||

| + | |||

| + | '''Zu beachten:''' | ||

| + | # Sowohl der IP-Adressenbereich im Tunnel als auch das Netzwerk hintern dem Tunnel muss sich vom lokalen Netzwerkbereich unterscheiden. Ein Beispiel: Haben die Netze sowohl in der Schule als auch zu Hause die IP-Adresse 172.16.0.0/16, kann man auf keinen Rechner im Schulnetz zugreifen. Die VPN-Verbindung wird trotzdem aufgebaut, allerdings ist der Tunnel unbrauchbar, weil es sich an beiden Enden die gleichen IP-Adressen befinden. | ||

| + | # Man kann mehrere VPN-Profile importieren. | ||

| + | # Unter bestimmten Voraussetzungen ist es möglich, dass man mehrere VPN-Verbindungen parallel geöffnet hält. Das funktioniert jedoch nur dann, wenn die Netzwerkkonfiguration der VPN-Verbindungen unterschiedlich ist. Das bedeutet das sowohl die IP-Adressenbereiche in den Tunneln als auch die Netzwerke hinter den Tunneln unterschiedlich sein müssen. | ||

| + | |||

| + | === Mac OSX === | ||

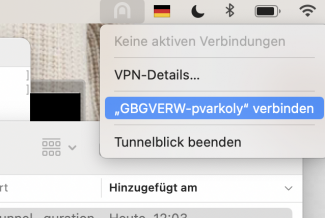

| + | Nach dem die Anwendung Tunnelblick erfolgreich installiert wurde, können Sie Ihre VPN-Konfiguration herunterladen und importieren. Dazu muss die heruntergeladene Datei durch Doppelklick entpackt und das entpackte Verzeichnis durch erneutes Doppelklick importiert werden: | ||

| + | <gallery heights=250px widths=325px> | ||

| + | Image:Tunnelblick-080.png|Schritt 1 | ||

| + | Image:Tunnelblick-090.png|Schritt 2 | ||

| + | Image:Tunnelblick-100.png|Schritt 3 | ||

| + | </gallery> | ||

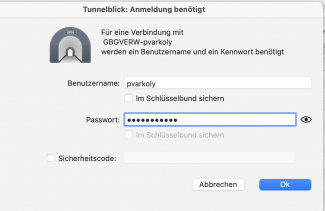

| + | Nun ist Ihre VPN-Konfiguration importiert und Sie können eine Verbindung aufbauen: Klicken Sie oben in der Leiste auf das Tunnelicon und wählen Sie ''"Ihre-Verbindungsname" verbinden'' aus. Sie werden nach Benutzername und Passwort gefragt. Aus Sicherheitsgründen ist es nicht zu empfehlen, das Passwort in Schlüsselbund zu speichern. Ist die Verbindung aufgebaut erscheint ein Statusfenster oben Rechts | ||

| + | <gallery heights=250px widths=325px> | ||

| + | Image:Tunnelblick-110.png|Schritt 1 | ||

| + | Image:Tunnelblick-120.png|Schritt 2 | ||

| + | Image:Tunnelblick-130.png|Schritt 3 | ||

| + | Image:Tunnelblick-140.png|Schritt 4 | ||

| + | </gallery> | ||

| + | |||

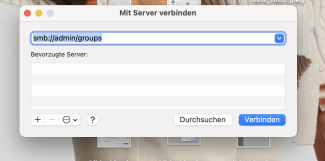

| + | Nach erfolgreichem Verbindungsaufbau können Sie auf die Freigaben des Server zugreifen. Es gibt Grundsätzlich 3 Freigaben die sie unter folgende URL im Finder unter "Gehe Zu" -> "Mit Server verbinden" erreichen können: | ||

| + | * All Tauschverzeichnis: smb://admin/all | ||

| + | * Gruppenverzeichnisse: smb://admin/groups | ||

| + | * Ihr persönliches Verzeichnis: smb://admin/<Ihr Benuztername> | ||

| + | Hier werden Sie auch nach Benutzernamen und Passwort gefragt, die Sie wieder nicht speichern lassen sollten. | ||

| + | |||

| + | <gallery heights=250px widths=325px> | ||

| + | Image:Tunnelblick-150.png|Schritt 1 | ||

| + | Image:Tunnelblick-160.png|Schritt 2 | ||

| + | Image:Tunnelblick-170.png|Schritt 3 | ||

| + | Image:Tunnelblick-180.png|Schritt 4 | ||

| + | </gallery> | ||

| + | |||

| + | =CRANIX Logon= | ||

| + | Windows Rechner sollten als AD-Domänen-Mitglieder an den CRANIX-Server angebunden werden, da das mehrere Vorteile anbietet:<br> | ||

| + | '''Gruppenrichtlinien''': Durch Gruppenrichtlinien können Administratoren Einstellungen und Sicherheitsrichtlinien für alle Domänenmitglieder zentral festlegen und durchsetzen, was die Sicherheit und Konsistenz erhöht.<br> | ||

| + | '''Sicherheit''': Die Authentifizierung erfolgt über den AD-Server, was eine höhere Sicherheit bietet. Zudem können Sicherheitsrichtlinien wie Passwortkomplexität und -ablauf zentral durchgesetzt werden.<br> | ||

| + | '''Zugriffskontrolle''': Administratoren können den Zugriff auf bestimmte Ressourcen basierend auf Benutzerrollen oder Gruppenmitgliedschaften steuern. | ||

| + | |||

| + | Nicht desto trotz gibt es Szenarien bei denen eine Domänenmitgliedschaft der Rechner nicht erwünscht ist: | ||

| + | |||

| + | # Private Rechner | ||

| + | # Zugriff über VPN-Verbindung mit privaten Rechnern | ||

| + | # Rechner mit schlechter Verbindung zum Server | ||

| + | # Rechner mit sehr spezieller Software, welche in AD-Domänenumgebung nicht richtig funktionieren. | ||

| + | # Die Windows-Profile wachsen unkontrollierbar und es fehlen die Ressourcen um dieses Problem in den Griff zu bekommen. | ||

| + | In diesen Fällen empfehlt es sich, die Clients nicht in die Domäne aufzunehmen, sondern das Programm [https://repo.cephalix.eu/Downloads/CRXLogonSetup.msi CRXLogon] zu installieren. Dieses verbindet einen Windows-Client mit genau den Laufwerken, als wäre dieser Mitglied der AD-Domäne. Vor der Anmeldung muss man Benutzernamen und Passwort eingeben und ggf. die richtige Domäne auswählen. | ||

=Microsoft/Office 365= | =Microsoft/Office 365= | ||

| − | Das cranix-ms365 Modul bietet die Möglichkeit | + | Das cranix-ms365 Modul bietet die Möglichkeit: die Mitglieder ausgewählter primärer Benutzergruppen eines CRANIX Servers mit einer Microsoft 365 Domäne zu synchronisieren. Dabei werden folgende Aktionen auf der Administrationsoberfläche des CRANIX-Servers mit der Microsoft 365 Domäne synchronisiert: |

* Anlegen von Benutzern -> Benutzername, Passwort nach und Vorname sowie Mitgliedschaft in der primären Gruppe werden beim Anlegen in die Microsoft 365 Domäne synchronisiert. | * Anlegen von Benutzern -> Benutzername, Passwort nach und Vorname sowie Mitgliedschaft in der primären Gruppe werden beim Anlegen in die Microsoft 365 Domäne synchronisiert. | ||

* Löschen von Benutzern | * Löschen von Benutzern | ||

| Zeile 154: | Zeile 212: | ||

'''Wichtig''' Bitte beachten Sie, dass die Änderung des Passwortes an einem Windows-Client nicht mit der Microsoft 365 Domäne synchronisiert werden kann. Auch kann die Änderung des Passwortes auf der Microsoft 365 nicht mit dem CRANIX-Server synchronisiert werden. Deshalb ist es wichtig, dass, nach der Installation des '''cranix-ms365''' Modules, die Benutzer Ihre Passwörter ausschließlich über die Administrationsoberfläche des CRANIX-Servers ändern. | '''Wichtig''' Bitte beachten Sie, dass die Änderung des Passwortes an einem Windows-Client nicht mit der Microsoft 365 Domäne synchronisiert werden kann. Auch kann die Änderung des Passwortes auf der Microsoft 365 nicht mit dem CRANIX-Server synchronisiert werden. Deshalb ist es wichtig, dass, nach der Installation des '''cranix-ms365''' Modules, die Benutzer Ihre Passwörter ausschließlich über die Administrationsoberfläche des CRANIX-Servers ändern. | ||

| − | Die Einrichtung der Synchronisation erfolgt durch unsere | + | Die Einrichtung der Synchronisation erfolgt durch unsere Mitarbeiter. Dazu brauchen wir die Zugangsdaten des Hauptadministrators zu Ihrer Microsoft 365 Domäne. Nach Einrichtung der Synchronisation werden die vorhandenen Benutzer in die Domäne synchronisiert. Dabei bekommt jeder Benutzer ein zufälliges oder bestimmtes Passwort in der Microsoft 365 Domäne. |

| − | + | Anschließend werden die o.g. Aktionen in Hintergrund durchgeführt und Sie müssen eigentlich nichts beachten außer, dass einige Synchronisierungsprozesse nicht sofort in der Microsoft 365 Domäne sichtbar sind. | |

| − | Die Konfiguration der Synchronisation | + | Die Konfiguration der Synchronisation mitsamt Zugangsdaten werden in die Datei /opt/cranix-ms365/config gespeichert. Diese Datei ist nur vom Benutzer '''root''' lesbar und kann aus Sicherheitsgründen nur von der Konsole bearbeitet werden. Die Datei enthält folgende Variablen: |

* '''OFFICE_DOMAIN''' Ihre Microsoft 365 Domäne. | * '''OFFICE_DOMAIN''' Ihre Microsoft 365 Domäne. | ||

* '''DOMAIN_TEACHERS''' Die Microsoft 365 Domäne für Lehrer, wenn diese nicht identisch ist mit der '''OFFICE_DOMAIN'''. | * '''DOMAIN_TEACHERS''' Die Microsoft 365 Domäne für Lehrer, wenn diese nicht identisch ist mit der '''OFFICE_DOMAIN'''. | ||

* '''DOMAIN_STUDENTS''' Die Microsoft 365 Domäne für Schüler, wenn diese nicht identisch ist mit der '''OFFICE_DOMAIN'''. | * '''DOMAIN_STUDENTS''' Die Microsoft 365 Domäne für Schüler, wenn diese nicht identisch ist mit der '''OFFICE_DOMAIN'''. | ||

| − | * Die Lizenzen von Microsoft 365 bestimmen, welche Anwendungen für einen Benutzer zur Verfügung stehen. Deshalb kann man die Lizenzen gruppenweise | + | * Die Lizenzen von Microsoft 365 bestimmen, welche Anwendungen für einen Benutzer zur Verfügung stehen. Deshalb kann man die Lizenzen gruppenweise angeben: '''LICENCE_<GROUPNAME>'''. Folgende Variablen sind schon in der Konfigurationsdatei vorhanden: '''LICENCE_TEACHERS''' und '''LICENCE_STUDENTS'''. |

| − | * '''ROLES_TO_SYNCHRONIZE''' Hier wird festgelegt, welche Benutzer mit der Microsoft 365 Domäne synchronisiert werden. Es | + | * '''ROLES_TO_SYNCHRONIZE''' Hier wird festgelegt, welche Benutzer mit der Microsoft 365 Domäne synchronisiert werden. Es macht zB. wenig Sinn die Workstation-Nutzer zu synchronisieren. |

* Allgemeine Angaben zum Institut: | * Allgemeine Angaben zum Institut: | ||

** '''COUNTRY''' Das Land | ** '''COUNTRY''' Das Land | ||

| Zeile 172: | Zeile 230: | ||

* '''SYNC_PASSWORD''' Bei Bedarf kann man die Synchronisierung der Passwörter der Benutzer mit der Microsoft 365 Domäne abstellen. In diesem Fall müssen die Benutzer ihre Passwörter auf der Microsoft 365 Domäne separat pflegen. | * '''SYNC_PASSWORD''' Bei Bedarf kann man die Synchronisierung der Passwörter der Benutzer mit der Microsoft 365 Domäne abstellen. In diesem Fall müssen die Benutzer ihre Passwörter auf der Microsoft 365 Domäne separat pflegen. | ||

* '''CREATE_PDF''' Ist diese Variable auf '''yes''' gesetzt, werden für den Systemadministratoren für neu angelegten Benutzer PDF-Dateien generiert. | * '''CREATE_PDF''' Ist diese Variable auf '''yes''' gesetzt, werden für den Systemadministratoren für neu angelegten Benutzer PDF-Dateien generiert. | ||

| − | * '''CREATE_WELCOME_LETTER''' Ist diese Variable auf '''yes''' gesetzt, wird für alle neu angelegten Benutzer bzw. bei der Erstsynchronisation in das Homeverzeichnis des Benutzers ein Brief mit | + | * '''CREATE_WELCOME_LETTER''' Ist diese Variable auf '''yes''' gesetzt, wird für alle neu angelegten Benutzer bzw. bei der Erstsynchronisation in das Homeverzeichnis des Benutzers ein Brief mit den jeweiligen Microsoft 365 Domänen Zugangsdaten erstellt. |

| − | * '''SECRET''' Secret zur | + | * '''SECRET''' Secret zur Token Generierung |

| − | * '''TENANT_ID''' | + | * '''TENANT_ID''' Die Tenant-ID der Microsoft 365 Domäne. |

| − | * '''CLIENT_ID''' | + | * '''CLIENT_ID''' Die Client-ID des cranix-ms365 Modules. |

=CRANIX-2FA Zwei-Faktor-Authentifizierung= | =CRANIX-2FA Zwei-Faktor-Authentifizierung= | ||

| − | Das CRANIX-2FA-Zusatzmodul bietet eine zusätzliche Sicherheitsebene für den Zugriff auf die Administrationsoberfläche des CRANIX/CEPHALIX Servers. Nach erfolgreicher Anmeldung wird ein PIN an eine E-Mailadresse gesendet oder Sie müssen ein zeitlich begrenztes Einmalpasswort (TOTP) von | + | Das CRANIX-2FA-Zusatzmodul bietet eine zusätzliche Sicherheitsebene für den Zugriff auf die Administrationsoberfläche des CRANIX/CEPHALIX Servers. Nach erfolgreicher Anmeldung wird ein PIN an eine E-Mailadresse gesendet oder Sie müssen ein zeitlich begrenztes Einmalpasswort (TOTP) von Ihrer Authentikator-App eintragen um die Weboberfläche des Servers benutzen zu können. Der Administrator kann festlegen welche Benutzer 2FA verwenden müssen. Das kann persönlich oder Gruppenweise erfolgen. Um den Umgang mit CRANIX-2FA den Benutzern zu erleichtern haben wir ein kleines [https://repo.cephalix.eu/Downloads/Cranix-2FA-howto.pdf Handout] erstellt. Nach Erwerb des CRANIX-2FA-Zusatzmoduls müssen auf dem Server folgend Schritte ausgeführt werden um CRANIX-2FA zu aktivieren: |

==Administration von CRANIX-2FA== | ==Administration von CRANIX-2FA== | ||

# Repository für CRANIX-2FA einbinden. Führen Sie dazu als Benutzer ''root'' folgenden Befehl aus:<br> <code>/usr/share/cranix/tools/register.sh</code> | # Repository für CRANIX-2FA einbinden. Führen Sie dazu als Benutzer ''root'' folgenden Befehl aus:<br> <code>/usr/share/cranix/tools/register.sh</code> | ||

# Modul installieren: <code>zypper -n install cranix-2fa</code> | # Modul installieren: <code>zypper -n install cranix-2fa</code> | ||

| − | # Melden Sie sich als Administrator an die Administrationsoberfläche an. Unter '''System''' -> '''Acls''' müssen Sie den Benutzern bzw | + | # Backend neu starten: <code>systemctl restart cranix-api</code> |

| + | # Melden Sie sich als Administrator an die Administrationsoberfläche an. Unter '''System''' -> '''Acls''' müssen Sie den Benutzern bzw. Benutzergruppen deren Mitglieder Zwei-Faktor-Authentifizierung verwenden müssen, die ACL <code>crx2fa.use</code> zuweisen. Weiterhin können Sie die ACL <code>crx2fa.manage</code> Benutzern bzw. Benutzergruppen zuweisen, die die CRANIX-2FA Konfigurationen von anderen Benutzer löschen und zurücksetzten dürfen. | ||

# Nach der Installation des CRANIX-2FA-Zusatzmoduls haben Sie unter '''Benutzer''' einen zusätzlichen Tab '''CRX2fa'''. Hier können Sie die erstellten CRX2fa Konfigurationen löschen bzw. zurücksetzten. | # Nach der Installation des CRANIX-2FA-Zusatzmoduls haben Sie unter '''Benutzer''' einen zusätzlichen Tab '''CRX2fa'''. Hier können Sie die erstellten CRX2fa Konfigurationen löschen bzw. zurücksetzten. | ||

| − | ## Löschen ist erforderlich, wenn jemand | + | ## Löschen ist erforderlich, wenn jemand zB. sein Mobiles-Endgerät verloren hat. |

## Mit jedem TOTP kann man maximal 10 falsche Anmeldeversuche machen. Danach ist der TOTP gesperrt, solange man es nicht zurücksetzt. | ## Mit jedem TOTP kann man maximal 10 falsche Anmeldeversuche machen. Danach ist der TOTP gesperrt, solange man es nicht zurücksetzt. | ||

| Zeile 196: | Zeile 255: | ||

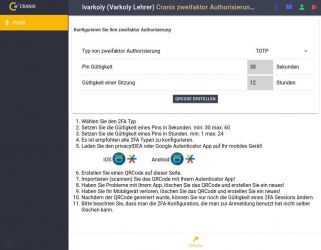

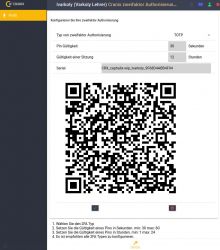

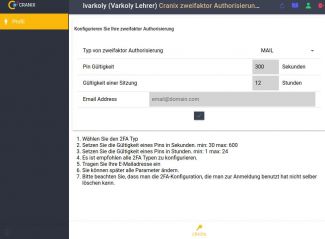

==Verwendung von CRANIX-2FA== | ==Verwendung von CRANIX-2FA== | ||

| − | Hat ein Administrator die ''crx2fa.use'' ACL einem Benutzer zugewiesen, wird dieser bei | + | Hat ein Administrator die ''crx2fa.use'' ACL einem Benutzer zugewiesen, wird dieser bei der nächsten Anmeldung dazu aufgefordert, die Zwei-Faktor-Authentifizierung einzurichten. |

| − | # Nach erfolgreicher Anmeldung wird man zur Verwaltung von CRX-2FA geleitet und keine | + | # Nach erfolgreicher Anmeldung wird man zur Verwaltung von CRX-2FA geleitet und keine anderen Funktionen sind erreichbar. |

# Man kann 2 Typen von 2FA-Konfiugrationen anlegen: TOTP und MAIL. | # Man kann 2 Typen von 2FA-Konfiugrationen anlegen: TOTP und MAIL. | ||

# Es wird empfohlen beide Zwei-Faktor-Authentifizierungsmöglichkeiten einzurichten. | # Es wird empfohlen beide Zwei-Faktor-Authentifizierungsmöglichkeiten einzurichten. | ||

| − | # Folgende Parameter können gesetzt werden | + | # Folgende Parameter können gesetzt werden: |

| − | ## Typ von | + | ## Typ von zwei-Faktor Autorisierung: '''TOTP''' oder '''MAIL''' |

## Pin Gültigkeit in Sekunden: Wie lange ist ein PIN gültig. | ## Pin Gültigkeit in Sekunden: Wie lange ist ein PIN gültig. | ||

### Bei TOTP-2FA liegt der gültige Bereich zwischen 30 und 60 Sekunden und kann nach der Erstellung nicht geändert werden. | ### Bei TOTP-2FA liegt der gültige Bereich zwischen 30 und 60 Sekunden und kann nach der Erstellung nicht geändert werden. | ||

### Bei MAIL-2FA liegt der gültige Bereich zwischen 120 und 600 Sekunden und kann nach der Erstellung geändert werden. | ### Bei MAIL-2FA liegt der gültige Bereich zwischen 120 und 600 Sekunden und kann nach der Erstellung geändert werden. | ||

| − | ## Gültigkeit | + | ## Gültigkeit einer 2FA Anmeldung: Wie lange müssen Sie sich am selben Gerät nicht noch mal per 2FA anmelden. Gültiger Bereich 1-12 Stunden. Empfohlen wird 12 Stunden. Diese Einstellung kann auch später geändert werden. |

| − | ## Bei MAIL-2FA müssen Sie noch eine gültige E-Mailadresse | + | ## Bei MAIL-2FA müssen Sie noch eine gültige E-Mailadresse eintragen, auf die Sie immer Zugriff haben. Diese Adresse können Sie später auch ändern. |

| − | ## Bei TOTP-2FA wird ein QRCode generiert, | + | ## Bei TOTP-2FA wird ein QRCode generiert, welchen Sie in eine Authenticator-App importieren müssen. Folgende Apps wurden getestet:<br>[[https://apps.apple.com/app/id1445401301 privacyIDEA für iOS]][[https://apps.apple.com/app/id388497605 Google Authenticator für iOS]][[https://play.google.com/store/apps/details?id=it.netknights.piauthenticator privacyIDEA für Android]][[https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2 Google Authenticator für Android]] |

| − | [[https://apps.apple.com/app/id388497605 Google Authenticator für iOS]] | + | |

| − | [[https://play.google.com/store/apps/details?id=it.netknights.piauthenticator privacyIDEA für Android]] | + | <gallery caption="CRANIX 2FA konfigurieren" heights=250px widths=325px> |

| − | [[https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2 Google Authenticator für Android]] | + | Cocpit-Profil-CRX2fa-TOTP.jpeg|TOTP CRX2FA |

| − | <gallery heights=250px widths=325px> | + | Cocpit-Profil-CRX2fa-QRCode.jpeg|QRCode |

| + | Cocpit-Profil-CRX2fa-Mail.jpeg|Mail CRX2FA | ||

| + | </gallery> | ||

| + | |||

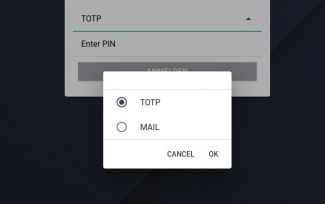

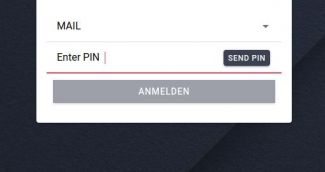

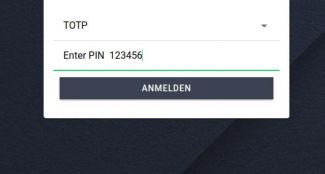

| + | Nachdem man mindestens eine CRX2FA konfiguriert hat, muss man sich abmelden. Nach erneuter Anmeldung wird man aufgefordert einen PIN anzugeben. Ggf muss man einen CRX2FA Typ auswählen. Bei MAIL-Typ muss erst ein Pin gesendet werden. | ||

| + | <gallery caption="Anmeldung mit CRANIX 2FA" heights=250px widths=325px> | ||

CRX-2FA-Anmeldung-Select-Type.jpeg|2FA Typ wählen | CRX-2FA-Anmeldung-Select-Type.jpeg|2FA Typ wählen | ||

CRX-2FA-Anmelden-MAIL-Sendpin.jpeg|Pin senden | CRX-2FA-Anmelden-MAIL-Sendpin.jpeg|Pin senden | ||

CRX-2FA-Anmeldung-Enter-TOTP.jpeg|Pin eintragen | CRX-2FA-Anmeldung-Enter-TOTP.jpeg|Pin eintragen | ||

</gallery> | </gallery> | ||

Aktuelle Version vom 19. November 2024, 16:51 Uhr

Inhaltsverzeichnis

1 CRANIX-Cloud-Server

Das CRANIX-Cloud Modul ermöglicht einen sicheren Zugriff auf den CRANIX-Fileserver über das Internet. Das CRANIX-Cloud Modul bietet seine Dienste über einen WebDAV Server an, dadurch kann dieser mit jeden WebDAV-Client erreicht werden. Im Gegensatz zu anderen WebDAV-Server läuft jedoch der CRANIX-Cloud-Server mit den Rechten des angemeldeten Benutzers. Dadurch wird erreicht, dass man mit Hilfe des CRANIX-Cloud Modules über das Internet genau den selben Zugriff auf den CRANIX-Fileserver hat, wie mit einem normalen Arbeitsplatzrechner der an CRANIX angebunden ist. Nachdem Sie das Modul CRANIX-Cloud erworben haben, müssen Sie den CRANIX-Server neu registrieren und das Paket cranix-cloud installieren:

# /usr/share/cranix/tools/register.sh # zypper install cranix-cloud

Nun ist der CRANIX-Cloud-Server einsatzbereit und jeder kann über die URL https://[cranix.dns.name]/user mit einem WebDAV-Client auf den CRANIX-Fileserver zugreifen. Um die Sicherheit bzw. Vertrauenswürdigkeit des Servers zu erhöhen empfehlen wir ein offizielles Zertifikat für den CRANIX-Webserver zu installieren. Wollen Sie über den Windows-Filebrowser zugreifen, müssen Sie ein offizielles Zertifikat verwenden, da dieser keine selbst signierte Zertifikate akzeptiert. Sinnvoll ist es für diesen Zweck einen separaten DNS-Namen zB. cloud.[DNS-Domainname] zu verwenden und einen eigenen VirtualHost im Webserver definieren. Im Folgenden finden Sie eine Beispielkonfiguration:

/etc/apache2/vhosts.d/cloud_include.conf

<VirtualHost *:443>

ServerAdmin admin@DOMAINNAME

ServerName cloud.DOMAINNAME

ErrorLog /var/log/apache2/cloud-error_log

TransferLog /var/log/apache2/cloud-access_log

ProxyRequests Off

ProxyPass /user http://127.0.0.1:1080/user/

ProxyPassReverse /user http://127.0.0.1:1080/user/

SSLEngine on

SSLProtocol All -SSLv2 -SSLv3

SSLCertificateFile /etc/letsencrypt/live/cloud.DOMAINNAME/fullchain.pem

SSLCertificateKeyFile /etc/letsencrypt/live/cloud.DOMAINNAME/privkey.pem

SSLVerifyClient none

SSLVerifyDepth 5

</VirtualHost>

1.1 Zugriff auf den CRANIX-Cloud-Server

Wie schon erwähnt, kann man auf den CRANIX-Cloud-Server mit jedem beliebigen WebDAV-Client zugreifen. Hier sehen Sie, wie sie von uns getestete Clients einrichten können:

- WebDAV Nav für IOS.

- Name Einen Namen der Verbindung geben. (zB. CRANIX)

- Server-Adresse Hier tragen Sie die URL zu Ihrem CRANIX-Cloud-Server ein: https://[dns-name]/user

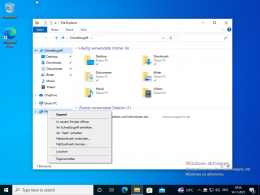

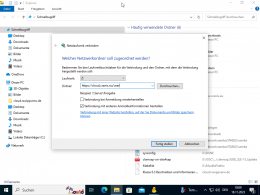

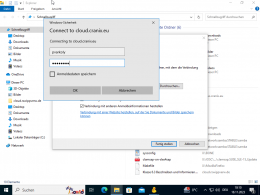

- Windows Dateibrowser. Funktioniert nur mit offiziellem Zertifikat.

- Rechte Maustaste auf Netzwerk -> "Netzwerklaufwerk verbinden..."

- Laufwerk: Wählen Sie ein Laufwerk aus unter dem Sie auf den CRANIX-Cloud-Server zugreifen möchten.

- Ordner: Hier tragen Sie die URL zu Ihrem CRANIX-Cloud-Server ein: https://[dns-name]/user

- Verbindung bei Anmeldung wiederherstellen sollte wegen der Sicherheit nicht aktiviert sein.

- Verbindung mit anderen Anmeldeinformationen herstellen muss aktiviert sein.

- Fertig stellen

- Nun werden Sie nach Ihrem Benutzernamen und Passwort auf dem CRANIX-Server gefragt.

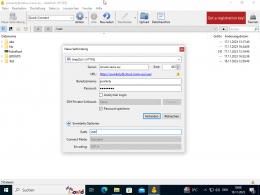

- SyberDuck

- WebDAV (HTTPS) wählen

- Server: Den DNS-Namen des Server eintragen. Ohne https:// am Anfang und /user am Ende.

- Port: 443

- Benutzername: und Passwort: eintragen.

- Erweiterte Optionen öffnen

- Path user

- Finder von MacOSX. Sie können mit Finder von MacOSX auch auf den CRANIX-Cloud-Server zugreifen.

- Um zu verhindern, dass MacOS die DS_store Dateien überall ablegt, muss man permanent für alle Netzwerklaufwerke und Verbindungen dies deaktivieren. Das ist äußerst wichtig, da man sonst in den gemeinsamen Ordnern wie ALL und die Gruppenverzeichnisse Zugriffsprobleme bekommt. Das geschieht in folgenden Schritten:

- Terminal öffnen, und geben Sie folgenden Befehl ein:

defaults write com.apple.desktopservices DSDontWriteNetworkStores true- Return drücken.

- Sich ab und anmelden.

- Anschließend können Sie eine Verbindung mit dem Findern zum CRANIX-Cloud-Server aufbauen:

- Finder öffnen

- Menüpunkt Gehe zu wählen.

- Mit Server verbinden ...

- Tragen Sie die URL zu Ihrem CRANIX-Cloud-Server ein: https://[dns-name]/user

- Verbinden

- Benutzernamen und Passwort eintragen.

- Um zu verhindern, dass MacOS die DS_store Dateien überall ablegt, muss man permanent für alle Netzwerklaufwerke und Verbindungen dies deaktivieren. Das ist äußerst wichtig, da man sonst in den gemeinsamen Ordnern wie ALL und die Gruppenverzeichnisse Zugriffsprobleme bekommt. Das geschieht in folgenden Schritten:

2 Das VPN-Modul

Mit dem VPN-Modul kann man einen gesicherten Zugang zu allen Geräten ins Schul/Firmennetz personalisiert gewähren.

2.1 Vorbereitung

Das VPN-Modul wird von uns installiert und soweit vorkonfiguriert, dass Sie direkt einsteigen können. Sollten Sie eine Domäne bzw. eine feste IP-Adresse besitzen, teilen Sie uns diese bitte VOR der Konfiguration mit, da Sie ansonsten eine Subdomäne von uns bekommen, Bsp: ngb-musterschule.cephalix.eu.

Wichtig Sie müssen den Port 1194/UDP des Routers auf Port 1194/UDP des CRANIX-Servers weiterleiten. Sowie Port 444/TCP des CRANIX muss auf einem Port ihrer Wahl auch zur Verfügung gestellt werden, damit die Benutzer die nötigen Dateien vom CRANIX-Server außerhalb des Schul/Firmennetzes herunterladen können

2.2 CRANIX einrichten

Nach der Konfiguration durch uns müssen Sie festlegen, welche Benutzer einen VPN-Zugang bekommen. Da Rechte im CRANIX über Gruppenzugehörigkeiten vergeben werden, müssen Sie nichts weiter tun, als die gewünschten Benutzer in die Gruppe VPNUSERS aufzunehmen. Navigieren Sie hierfür in den Menüpunkt Gruppen und suchen sich die VPNUSERS und fügen Sie die Benutzer zur Gruppe zu, die VPN-Zugriff zum Server haben dürfen.

Wird ein Benutzer aus der Gruppe VPNUSERS entfernt, kann er keine Verbindung mehr zum Cranix herstellen.

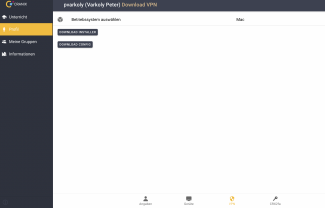

2.3 VPN-Client herunterladen

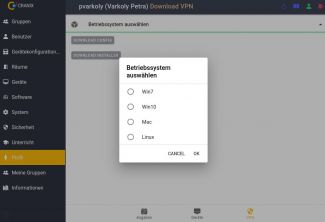

Der CRANIX bietet Ihnen die Möglichkeit, die für die VPN-Verbindung benötigte Software und Konfigurations-Datei in nur wenigen Schritten herunterzuladen. Hierfür müssen Sie sich nur an der Cranixoberfläche anmelden. In Ihrem Schulnetzwerk navigieren Sie wie gewohnt auf https://admin. Außerhalb des Schulnetzes müssen Sie auf die von uns eingerichtete Domäne gehen (https://musterkürzel.cephalix.eu:40444). Nach der Anmeldung befinden Sie sich auf Ihrer Profilseite. Wenn Sie Mitglied der VPNUSERS sind, haben Sie Zugriff auf die VPN-Schaltfläche.

Auf der VPN Schaltfläche müssen Sie zuerst das gewünschte Betriebsystem auswählen. Im Anschluss können Sie sich den VPN-Client (OpenVPN bzw. Tunnelblick für OSX) und Ihre persönliche Konfiguration herunterladen.

2.4 VPN-Client installieren

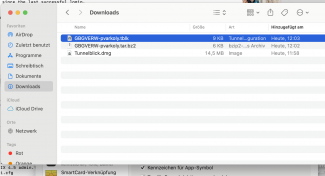

2.4.1 Windows

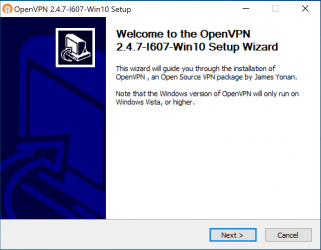

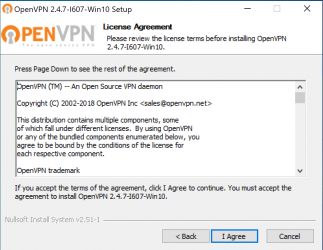

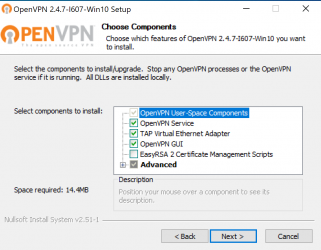

Installieren Sie zuerst den OpenVPN-client "openvpn-install-Win.msi".

- OpenVPN Windows Client Installation

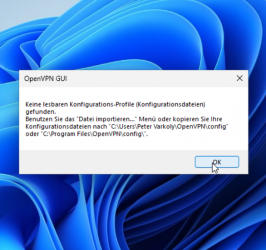

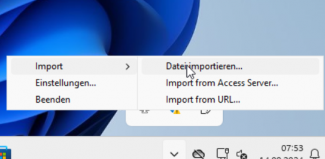

Im Anschluss laden Sie die Konfiguration: "<Schulndomain>-<Benutzer>.ovpn" herunter. Die Datei wird als OpenVPN-Client-Profil erkannt und wird durch Mausklick importiert. Ist das nicht der Fall starten Sie OpenVPN und importieren Sie die heruntergeladene Konfiguration.

2.4.2 Mac OSX

Wählen Sie auf der Adminoberfläche unter Profile -> VPN als Betriebsystem Mac aus und llicken Sie auf DOWNLOAD INSTALLER. Nun wird der Installer Tunnelblick.dmg ins Downloadordner heruntergeladen. Öffnen Sie es und starten Sie die Installation mit einem Doppelklick auf die Installationsdatei. Wählen Sie die Standardeinstellungen. Da Sie ein Programm auf Ihrem Rechner installieren, werden Sie nach einem lokalen Benutzer mit Administrationsrechten (inklusive Passwort) gefragt. Siehe Bildgalerie unten:

- OpenVPN Mac Client Installation

2.5 Verbindung aufbauen

2.5.1 Windows

Nach der erfolgreichen Installation befindet sich die Verknüpfung zu OpenVPN auf ihrem Desktop.![]()

Starten Sie den Client über Rechtsklick -> Als Administrator ausführen.

Wichtig Sie müssen den Client "Als Administrator ausführen", da sonst die Namensauflösung im VPN-Netzwerk nicht korrekt funktionieren kann.

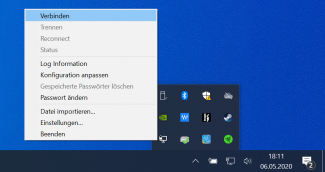

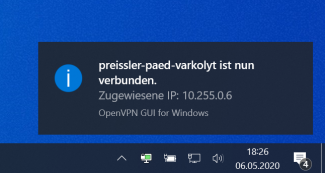

Sobald der Client läuft erscheint im Systray das Programm-Icon des OpenVPN. Durch einen Rechtsklick öffnen Sie das Programmmenü und können über "Verbinden" die VPN-Verbindung zu Ihrem CRANIX-Server aufbauen.

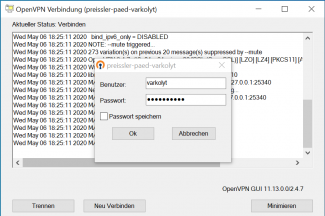

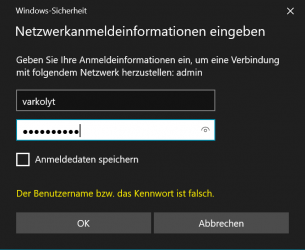

Sobald Sie auf "Verbinden" geklickt haben, wird die Verbindung aufgebaut, und es öffnet sich eine Fenster, in dem Sie nach Ihrem Benutzernamen und Passwort gefragt werden. Verwenden Sie hierfür Ihren Benutzernamen und Passwort aus der Schule.

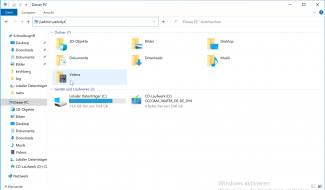

Um nun auf ihr Homeverzeichnis zugreifen zu können, geben sie im Datei-Explorer \\admin\<<BENUTERNAME>> ein und bestätigen Sie mit Enter. Im Anschluss werden Sie aufgefordert Ihre Zugangsdaten anzugeben. Geben Sie hier Ihre Zugangsdaten vom Cranix ein. Sobald Sie verbunden sind, sehen Sie ihr Homeverzeichnis (Z:).

Zu beachten:

- Sowohl der IP-Adressenbereich im Tunnel als auch das Netzwerk hintern dem Tunnel muss sich vom lokalen Netzwerkbereich unterscheiden. Ein Beispiel: Haben die Netze sowohl in der Schule als auch zu Hause die IP-Adresse 172.16.0.0/16, kann man auf keinen Rechner im Schulnetz zugreifen. Die VPN-Verbindung wird trotzdem aufgebaut, allerdings ist der Tunnel unbrauchbar, weil es sich an beiden Enden die gleichen IP-Adressen befinden.

- Man kann mehrere VPN-Profile importieren.

- Unter bestimmten Voraussetzungen ist es möglich, dass man mehrere VPN-Verbindungen parallel geöffnet hält. Das funktioniert jedoch nur dann, wenn die Netzwerkkonfiguration der VPN-Verbindungen unterschiedlich ist. Das bedeutet das sowohl die IP-Adressenbereiche in den Tunneln als auch die Netzwerke hinter den Tunneln unterschiedlich sein müssen.

2.5.2 Mac OSX

Nach dem die Anwendung Tunnelblick erfolgreich installiert wurde, können Sie Ihre VPN-Konfiguration herunterladen und importieren. Dazu muss die heruntergeladene Datei durch Doppelklick entpackt und das entpackte Verzeichnis durch erneutes Doppelklick importiert werden:

Nun ist Ihre VPN-Konfiguration importiert und Sie können eine Verbindung aufbauen: Klicken Sie oben in der Leiste auf das Tunnelicon und wählen Sie "Ihre-Verbindungsname" verbinden aus. Sie werden nach Benutzername und Passwort gefragt. Aus Sicherheitsgründen ist es nicht zu empfehlen, das Passwort in Schlüsselbund zu speichern. Ist die Verbindung aufgebaut erscheint ein Statusfenster oben Rechts

Nach erfolgreichem Verbindungsaufbau können Sie auf die Freigaben des Server zugreifen. Es gibt Grundsätzlich 3 Freigaben die sie unter folgende URL im Finder unter "Gehe Zu" -> "Mit Server verbinden" erreichen können:

- All Tauschverzeichnis: smb://admin/all

- Gruppenverzeichnisse: smb://admin/groups

- Ihr persönliches Verzeichnis: smb://admin/<Ihr Benuztername>

Hier werden Sie auch nach Benutzernamen und Passwort gefragt, die Sie wieder nicht speichern lassen sollten.

3 CRANIX Logon

Windows Rechner sollten als AD-Domänen-Mitglieder an den CRANIX-Server angebunden werden, da das mehrere Vorteile anbietet:

Gruppenrichtlinien: Durch Gruppenrichtlinien können Administratoren Einstellungen und Sicherheitsrichtlinien für alle Domänenmitglieder zentral festlegen und durchsetzen, was die Sicherheit und Konsistenz erhöht.

Sicherheit: Die Authentifizierung erfolgt über den AD-Server, was eine höhere Sicherheit bietet. Zudem können Sicherheitsrichtlinien wie Passwortkomplexität und -ablauf zentral durchgesetzt werden.

Zugriffskontrolle: Administratoren können den Zugriff auf bestimmte Ressourcen basierend auf Benutzerrollen oder Gruppenmitgliedschaften steuern.

Nicht desto trotz gibt es Szenarien bei denen eine Domänenmitgliedschaft der Rechner nicht erwünscht ist:

- Private Rechner

- Zugriff über VPN-Verbindung mit privaten Rechnern

- Rechner mit schlechter Verbindung zum Server

- Rechner mit sehr spezieller Software, welche in AD-Domänenumgebung nicht richtig funktionieren.

- Die Windows-Profile wachsen unkontrollierbar und es fehlen die Ressourcen um dieses Problem in den Griff zu bekommen.

In diesen Fällen empfehlt es sich, die Clients nicht in die Domäne aufzunehmen, sondern das Programm CRXLogon zu installieren. Dieses verbindet einen Windows-Client mit genau den Laufwerken, als wäre dieser Mitglied der AD-Domäne. Vor der Anmeldung muss man Benutzernamen und Passwort eingeben und ggf. die richtige Domäne auswählen.

4 Microsoft/Office 365

Das cranix-ms365 Modul bietet die Möglichkeit: die Mitglieder ausgewählter primärer Benutzergruppen eines CRANIX Servers mit einer Microsoft 365 Domäne zu synchronisieren. Dabei werden folgende Aktionen auf der Administrationsoberfläche des CRANIX-Servers mit der Microsoft 365 Domäne synchronisiert:

- Anlegen von Benutzern -> Benutzername, Passwort nach und Vorname sowie Mitgliedschaft in der primären Gruppe werden beim Anlegen in die Microsoft 365 Domäne synchronisiert.

- Löschen von Benutzern

- Bearbeiten von Benutzern

- Änderung der Gruppenmitgliedschaft von Benutzern

- Änderung des Passwortes von Benutzern

- Import von Benutzerlisten

- Anlegen von Gruppen -> Name und Beschreibung werden beim Anlegen in die Microsoft 365 Domäne synchronisiert.

- Löschen von Gruppen

- Bearbeiten von Gruppen

- Änderung von Mitglieder der Gruppen

Wichtig Bitte beachten Sie, dass die Änderung des Passwortes an einem Windows-Client nicht mit der Microsoft 365 Domäne synchronisiert werden kann. Auch kann die Änderung des Passwortes auf der Microsoft 365 nicht mit dem CRANIX-Server synchronisiert werden. Deshalb ist es wichtig, dass, nach der Installation des cranix-ms365 Modules, die Benutzer Ihre Passwörter ausschließlich über die Administrationsoberfläche des CRANIX-Servers ändern.

Die Einrichtung der Synchronisation erfolgt durch unsere Mitarbeiter. Dazu brauchen wir die Zugangsdaten des Hauptadministrators zu Ihrer Microsoft 365 Domäne. Nach Einrichtung der Synchronisation werden die vorhandenen Benutzer in die Domäne synchronisiert. Dabei bekommt jeder Benutzer ein zufälliges oder bestimmtes Passwort in der Microsoft 365 Domäne. Anschließend werden die o.g. Aktionen in Hintergrund durchgeführt und Sie müssen eigentlich nichts beachten außer, dass einige Synchronisierungsprozesse nicht sofort in der Microsoft 365 Domäne sichtbar sind.

Die Konfiguration der Synchronisation mitsamt Zugangsdaten werden in die Datei /opt/cranix-ms365/config gespeichert. Diese Datei ist nur vom Benutzer root lesbar und kann aus Sicherheitsgründen nur von der Konsole bearbeitet werden. Die Datei enthält folgende Variablen:

- OFFICE_DOMAIN Ihre Microsoft 365 Domäne.

- DOMAIN_TEACHERS Die Microsoft 365 Domäne für Lehrer, wenn diese nicht identisch ist mit der OFFICE_DOMAIN.

- DOMAIN_STUDENTS Die Microsoft 365 Domäne für Schüler, wenn diese nicht identisch ist mit der OFFICE_DOMAIN.

- Die Lizenzen von Microsoft 365 bestimmen, welche Anwendungen für einen Benutzer zur Verfügung stehen. Deshalb kann man die Lizenzen gruppenweise angeben: LICENCE_<GROUPNAME>. Folgende Variablen sind schon in der Konfigurationsdatei vorhanden: LICENCE_TEACHERS und LICENCE_STUDENTS.

- ROLES_TO_SYNCHRONIZE Hier wird festgelegt, welche Benutzer mit der Microsoft 365 Domäne synchronisiert werden. Es macht zB. wenig Sinn die Workstation-Nutzer zu synchronisieren.

- Allgemeine Angaben zum Institut:

- COUNTRY Das Land

- COUNTRYISO Das ISO-Code des Landes (DE)

- STATE Das Bundesland

- CITY Die Stadt

- POSTALCODE Postleitzahl

- SYNC_PASSWORD Bei Bedarf kann man die Synchronisierung der Passwörter der Benutzer mit der Microsoft 365 Domäne abstellen. In diesem Fall müssen die Benutzer ihre Passwörter auf der Microsoft 365 Domäne separat pflegen.

- CREATE_PDF Ist diese Variable auf yes gesetzt, werden für den Systemadministratoren für neu angelegten Benutzer PDF-Dateien generiert.

- CREATE_WELCOME_LETTER Ist diese Variable auf yes gesetzt, wird für alle neu angelegten Benutzer bzw. bei der Erstsynchronisation in das Homeverzeichnis des Benutzers ein Brief mit den jeweiligen Microsoft 365 Domänen Zugangsdaten erstellt.

- SECRET Secret zur Token Generierung

- TENANT_ID Die Tenant-ID der Microsoft 365 Domäne.

- CLIENT_ID Die Client-ID des cranix-ms365 Modules.

5 CRANIX-2FA Zwei-Faktor-Authentifizierung

Das CRANIX-2FA-Zusatzmodul bietet eine zusätzliche Sicherheitsebene für den Zugriff auf die Administrationsoberfläche des CRANIX/CEPHALIX Servers. Nach erfolgreicher Anmeldung wird ein PIN an eine E-Mailadresse gesendet oder Sie müssen ein zeitlich begrenztes Einmalpasswort (TOTP) von Ihrer Authentikator-App eintragen um die Weboberfläche des Servers benutzen zu können. Der Administrator kann festlegen welche Benutzer 2FA verwenden müssen. Das kann persönlich oder Gruppenweise erfolgen. Um den Umgang mit CRANIX-2FA den Benutzern zu erleichtern haben wir ein kleines Handout erstellt. Nach Erwerb des CRANIX-2FA-Zusatzmoduls müssen auf dem Server folgend Schritte ausgeführt werden um CRANIX-2FA zu aktivieren:

5.1 Administration von CRANIX-2FA

- Repository für CRANIX-2FA einbinden. Führen Sie dazu als Benutzer root folgenden Befehl aus:

/usr/share/cranix/tools/register.sh - Modul installieren:

zypper -n install cranix-2fa - Backend neu starten:

systemctl restart cranix-api - Melden Sie sich als Administrator an die Administrationsoberfläche an. Unter System -> Acls müssen Sie den Benutzern bzw. Benutzergruppen deren Mitglieder Zwei-Faktor-Authentifizierung verwenden müssen, die ACL

crx2fa.usezuweisen. Weiterhin können Sie die ACLcrx2fa.manageBenutzern bzw. Benutzergruppen zuweisen, die die CRANIX-2FA Konfigurationen von anderen Benutzer löschen und zurücksetzten dürfen. - Nach der Installation des CRANIX-2FA-Zusatzmoduls haben Sie unter Benutzer einen zusätzlichen Tab CRX2fa. Hier können Sie die erstellten CRX2fa Konfigurationen löschen bzw. zurücksetzten.

- Löschen ist erforderlich, wenn jemand zB. sein Mobiles-Endgerät verloren hat.

- Mit jedem TOTP kann man maximal 10 falsche Anmeldeversuche machen. Danach ist der TOTP gesperrt, solange man es nicht zurücksetzt.

5.2 Verwendung von CRANIX-2FA

Hat ein Administrator die crx2fa.use ACL einem Benutzer zugewiesen, wird dieser bei der nächsten Anmeldung dazu aufgefordert, die Zwei-Faktor-Authentifizierung einzurichten.

- Nach erfolgreicher Anmeldung wird man zur Verwaltung von CRX-2FA geleitet und keine anderen Funktionen sind erreichbar.

- Man kann 2 Typen von 2FA-Konfiugrationen anlegen: TOTP und MAIL.

- Es wird empfohlen beide Zwei-Faktor-Authentifizierungsmöglichkeiten einzurichten.

- Folgende Parameter können gesetzt werden:

- Typ von zwei-Faktor Autorisierung: TOTP oder MAIL

- Pin Gültigkeit in Sekunden: Wie lange ist ein PIN gültig.

- Bei TOTP-2FA liegt der gültige Bereich zwischen 30 und 60 Sekunden und kann nach der Erstellung nicht geändert werden.

- Bei MAIL-2FA liegt der gültige Bereich zwischen 120 und 600 Sekunden und kann nach der Erstellung geändert werden.

- Gültigkeit einer 2FA Anmeldung: Wie lange müssen Sie sich am selben Gerät nicht noch mal per 2FA anmelden. Gültiger Bereich 1-12 Stunden. Empfohlen wird 12 Stunden. Diese Einstellung kann auch später geändert werden.

- Bei MAIL-2FA müssen Sie noch eine gültige E-Mailadresse eintragen, auf die Sie immer Zugriff haben. Diese Adresse können Sie später auch ändern.

- Bei TOTP-2FA wird ein QRCode generiert, welchen Sie in eine Authenticator-App importieren müssen. Folgende Apps wurden getestet:

[privacyIDEA für iOS][Google Authenticator für iOS][privacyIDEA für Android][Google Authenticator für Android]

- CRANIX 2FA konfigurieren

Nachdem man mindestens eine CRX2FA konfiguriert hat, muss man sich abmelden. Nach erneuter Anmeldung wird man aufgefordert einen PIN anzugeben. Ggf muss man einen CRX2FA Typ auswählen. Bei MAIL-Typ muss erst ein Pin gesendet werden.

- Anmeldung mit CRANIX 2FA