CRANIX-2FA Zwei-Faktor-Authentifizierung

CRANIX-2FA Zwei-Faktor-Authentifizierung

Das CRANIX-2FA-Zusatzmodul bietet eine zusätzliche Sicherheitsebene für den Zugriff auf die Administrationsoberfläche des CRANIX/CEPHALIX Servers. Nach erfolgreicher Anmeldung wird ein PIN an eine E-Mailadresse gesendet oder Sie müssen ein zeitlich begrenztes Einmalpasswort (TOTP) von Ihrer Authentikator-App eintragen um die Weboberfläche des Servers benutzen zu können. Der Administrator kann festlegen welche Benutzer 2FA verwenden müssen. Das kann persönlich oder Gruppenweise erfolgen. Um den Umgang mit CRANIX-2FA den Benutzern zu erleichtern haben wir ein kleines Handout erstellt. Nach Erwerb des CRANIX-2FA-Zusatzmoduls müssen auf dem Server folgend Schritte ausgeführt werden um CRANIX-2FA zu aktivieren:

Administration von CRANIX-2FA

- Repository für CRANIX-2FA einbinden. Führen Sie dazu als Benutzer root folgenden Befehl aus:

/usr/share/cranix/tools/register.sh - Modul installieren:

zypper -n install cranix-2fa - Backend neu starten:

systemctl restart cranix-api - Melden Sie sich als Administrator an die Administrationsoberfläche an. Unter System -> Acls müssen Sie den Benutzern bzw. Benutzergruppen deren Mitglieder Zwei-Faktor-Authentifizierung verwenden müssen, die ACL

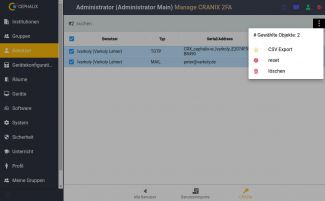

crx2fa.usezuweisen. Weiterhin können Sie die ACLcrx2fa.manageBenutzern bzw. Benutzergruppen zuweisen, die die CRANIX-2FA Konfigurationen von anderen Benutzer löschen und zurücksetzten dürfen. - Nach der Installation des CRANIX-2FA-Zusatzmoduls haben Sie unter Benutzer einen zusätzlichen Tab CRX2fa. Hier können Sie die erstellten CRX2fa Konfigurationen löschen bzw. zurücksetzten.

- Löschen ist erforderlich, wenn jemand zB. sein Mobiles-Endgerät verloren hat.

- Mit jedem TOTP kann man maximal 10 falsche Anmeldeversuche machen. Danach ist der TOTP gesperrt, solange man es nicht zurücksetzt.

-

ACL zuweisen

-

CRX2FA-Konfigurationen verwalten

Verwendung von CRANIX-2FA

Hat ein Administrator die crx2fa.use ACL einem Benutzer zugewiesen, wird dieser bei der nächsten Anmeldung dazu aufgefordert, die Zwei-Faktor-Authentifizierung einzurichten.

- Nach erfolgreicher Anmeldung wird man zur Verwaltung von CRX-2FA geleitet und keine anderen Funktionen sind erreichbar.

- Man kann 2 Typen von 2FA-Konfiugrationen anlegen: TOTP und MAIL.

- Es wird empfohlen beide Zwei-Faktor-Authentifizierungsmöglichkeiten einzurichten.

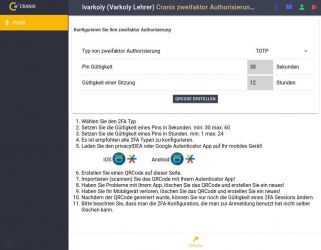

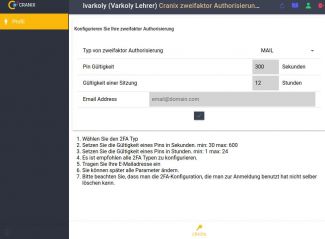

- Folgende Parameter können gesetzt werden:

- Typ von zwei-Faktor Autorisierung: TOTP oder MAIL

- Pin Gültigkeit in Sekunden: Wie lange ist ein PIN gültig.

- Bei TOTP-2FA liegt der gültige Bereich zwischen 30 und 60 Sekunden und kann nach der Erstellung nicht geändert werden.

- Bei MAIL-2FA liegt der gültige Bereich zwischen 120 und 600 Sekunden und kann nach der Erstellung geändert werden.

- Gültigkeit einer 2FA Anmeldung: Wie lange müssen Sie sich am selben Gerät nicht noch mal per 2FA anmelden. Gültiger Bereich 1-12 Stunden. Empfohlen wird 12 Stunden. Diese Einstellung kann auch später geändert werden.

- Bei MAIL-2FA müssen Sie noch eine gültige E-Mailadresse eintragen, auf die Sie immer Zugriff haben. Diese Adresse können Sie später auch ändern.

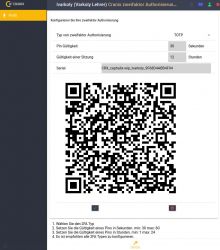

- Bei TOTP-2FA wird ein QRCode generiert, welchen Sie in eine Authenticator-App importieren müssen. Folgende Apps wurden getestet:

[privacyIDEA für iOS][Google Authenticator für iOS][privacyIDEA für Android][Google Authenticator für Android]

- CRANIX 2FA konfigurieren

-

TOTP CRX2FA

-

QRCode

-

Mail CRX2FA

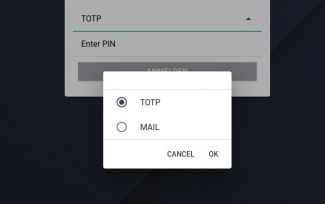

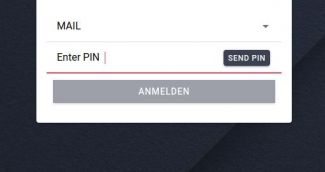

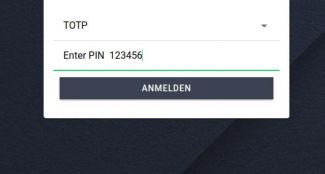

Nachdem man mindestens eine CRX2FA konfiguriert hat, muss man sich abmelden. Nach erneuter Anmeldung wird man aufgefordert einen PIN anzugeben. Ggf muss man einen CRX2FA Typ auswählen. Bei MAIL-Typ muss erst ein Pin gesendet werden.

- Anmeldung mit CRANIX 2FA

-

2FA Typ wählen

-

Pin senden

-

Pin eintragen